前言

最近上了k8s后,给开发提供dashboard访问,发现有不少开发无法使用chrome访问,出现问题的大部分都是使用的windows系统,主要有以下两类问题,这里记录下如何解决

ERR_SSL_SERVER_CERT_BAD_FORMAT

解决方法:重新安装chrome最新版本解决

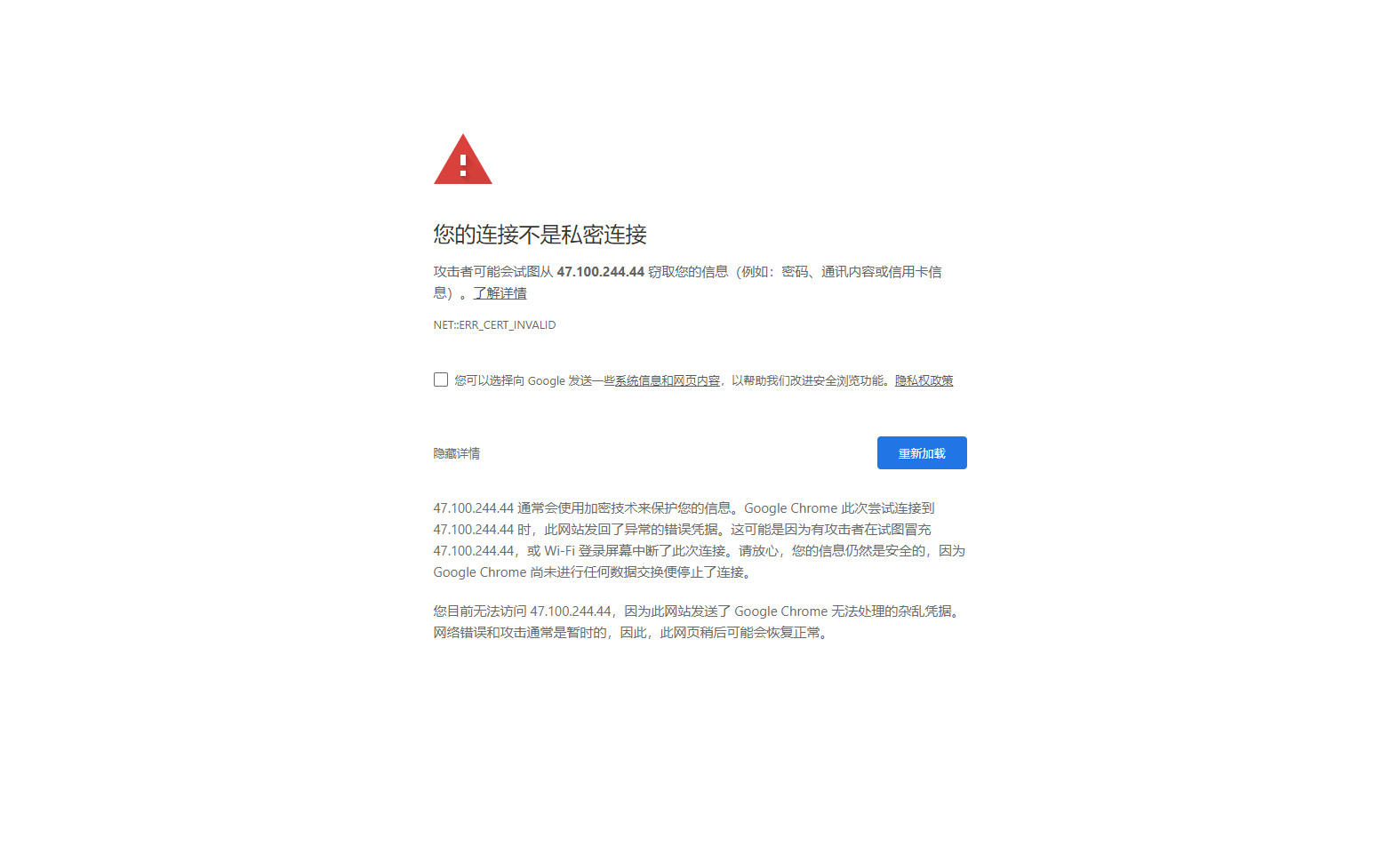

NET::ERR_CERT_INVALID

解决方法:创建chrome桌面快捷方式,然后到桌面:右键chrome–>属性–>在目标后面添加如下:

--disable-infobars --ignore-certificate-errors示例:

"C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" --disable-infobars --ignore-certificate-errors